Si sa, le password non sono superate se gestite adeguatamente. Eppure, assistiamo a continui furti d’identità, accessi non autorizzati, frodi e quant’altro. Perché?

Il motivo sta nella loro volatilità: sono difficili da scoprire se impostate (e mantenute) con correttezza, ma molto facili da copiare una volta scoperte. Questo è il motivo per cui i governi, le società di sicurezza e così via le hanno integrate (o sostituite) con dei token fisici o biometrici, come le impronte digitali, le smartcard, lo scanner retinale o quant’altro.

Fino a qualche anno fa queste tecnologie erano fuori dalla portata del cittadino poiché costose e poco pratiche. Man mano che la tecnologia invecchia, però, diventa sempre più accessibile e alla portata di tutti. è per questo che aziende come Yubico hanno iniziato a produrre e distribuire a prezzi modici degli strumenti che, se utilizzati adeguatamente, possono rendere qualsiasi account quasi inespugnabile.

I meccanismi 2FA (two-factor authentication) sono tanti, e la NEO ci viene incontro supportandone in gran numero. Questa piccola chiavetta porta con sé diverse funzionalità, quali:

- Generatore di codici OTP a 6 e 8 cifre, SHA1 o SHA256, basati sul tempo o su contatore (stesso algoritmo di Google Authenticator)

- Funzionalità di smartcard, che può contenere fino a tre chiavi diverse (massimo di 2048bit l’una), generate direttamente dalla chiavetta

- Generatore di entropia di alta qualità

- Funzionalità tastiera: basta inserire la chiavetta e premere il tasto per scrivere il codice

- Funzionalità FIDO U2F

- Funzionalità NFC: tutto quello di cui sopra è anche accessibile senza fili, ad esempio da uno smartphone

Ed ora ecco alcuni esempi pratici di utilizzo di queste funzioni:

- Protezione degli account come Google, Dropbox e Lastpass con codici OTP

- Accesso SSH senza password (USB+PIN)

- Accesso 2FA a Windows, Linux o MacOS

- Accesso ai siti delle banche senza token (purtroppo ancora non supportato in Italia…)

- Crittografia di file e/o email tramite OpenPGP (via USB o NFC)

- Scrivere password statiche (cosa accade quando si preme il tasto sulla chiavetta è personalizzabile)

- Sbloccare gli hard disk crittografati senza password (USB+PIN)

Il fulcro della sicurezza in questo tipo di applicazioni è che, a meno di attacchi estremamente costosi (di solito si parla di 1000 volte il costo dell’oggetto), è impossibile estrarre le chiavi crittografiche dalla smartcard, e quindi clonarla. Questo, unito al fatto che è possibile proteggere la chiavetta con una password, fa si che queste piccole barrette di plastica siano praticamente inviolabili.

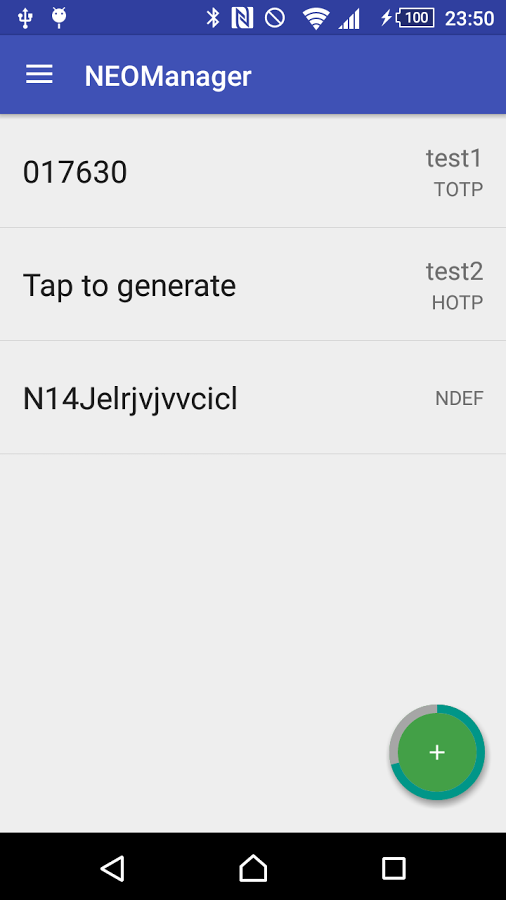

L’unica pecca di questo gioiellino sono le app, davvero brutte e poco curate. Per questo, ne ho creata una io in material design, perché anche l’occhio vuole la sua parte: